Содержание

Windows

"Правильный" перезапуск NFS клиента на Windows

nfsadmin client stop nfsadmin client start

Иногда может «мешать» служба nfsrdr, тогда, перед запуском, надо её остановить:

sc stop nfsrdr

Разрешить запуск программ при входе на сервер терминалов (Windows Server 2016,2019)

Reg файл:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-tcp] "fQueryUserConfigFromDC"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services] "fQueryUserConfigFromDC"=dword:00000001

Задать разрешения на запуск скриптов PowerShell

Просмотр текущих разрешений:

powershell Get-ExecutionPolicy -List

Задать для локальной машины полные права:

powershell Set-ExecutionPolicy Bypass LocalMachine

Остальные можно сбросить в Undefined:

powershell Get-ExecutionPolicy -List

Scope ExecutionPolicy

----- ---------------

MachinePolicy Undefined

UserPolicy Undefined

Process Undefined

CurrentUser Undefined

LocalMachine Bypass

04.08.2020

Windows Server 2019 не подключается к SAMBA шарам

В проводнике просто пишет сообщение о невозможности подключиться с кодом ошибки 0x80004005

При попытке подключиться к шаре с консоли:

net use * \\host\share

Получаем:

Системная ошибка 1272. Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Лечение - разрешение доступа в «политиках» (gpedit.msc): Конфигурация компьютера\Административные шаблоны\Сеть\Рабочая станция Lanman “Включить небезопасные гостевые входы”.

Устранение проблем с обновлением (Windows 10)

От Администратора:

dism /online /cleanup-image /restorehealth sfc /scannow

Ещё один способ:

net stop wuauserv net stop BITS net stop CryptSvc ren %systemroot%\SoftwareDistribution %systemroot%\SoftwareDistribution.old net start wuauserv net start bits net start CryptSvc

Запускать определённые службы только после активации сети

В некоторых случаях, службы в Windows 2016 Server не запускаются автоматически при перезагрузке сервера. Наиболее частая причина - неактивность сети во время запуска служб.

sc triggerinfo MSSQLSERVER start/networkon stop/networkoff sc triggerinfo "1C:Enterprise 8.3 Server Agent (x86-64)" start/networkon stop/networkoff

Отключить/Включить вход на сервер терминалов группе "Пользователи удаленного рабочего стола", но оставить вход для группы "Администраторы"

Можно это сделать через GUI, запустив «Администрирование»/«Локальная политика безопасности» и изменить переменную «Разрешить вход в систему через службу удалённых рабочих столов», находящуюся в:

Параметры безопасности

Локальные политики

Назначение прав пользователя

При добавлении нажать кнопку «Типы объектов» и отметить «Группы», иначе группа «Пользователи удаленного рабочего стола» будет не видна в поиске.

Если это приходится делать часто или программно, можно использовать команду:

secedit /configure /db secedit.sdb /cfg <файл конфигурации>

Для этого «готовятся» два файла «rdu-disable.inf» и «rdu-enable.inf», ссответственно, для отключения и включения доступа группе «Пользователи удаленного рабочего стола»:

rdu-disable.inf:

[Unicode] Unicode=yes [Version] signature="$CHICAGO$" Revision=1 [Privilege Rights] SeRemoteInteractiveLogonRight = *S-1-5-32-544

rdu-enable.inf:

[Unicode] Unicode=yes [Version] signature="$CHICAGO$" Revision=1 [Privilege Rights] SeRemoteInteractiveLogonRight = *S-1-5-32-544,*S-1-5-32-555

Группы (одинаковые в русских версиях серверов 2008 R2 и 2016)

*S-1-5-32-544 - «Администраторы»

*S-1-5-32-555 - «Пользователи удаленного рабочего стола»

И, сами команды:

secedit /configure /db secedit.sdb /cfg rdu-disable.inf secedit /configure /db secedit.sdb /cfg rdu-enable.inf

Уточнить соответствие групп SID-ам и какими группами манипулировать, можно экспортировав политики в файл:

Администрирование

Локальная политика безопасности

на «Параметры безопасности» в контекстном меню - «Экспорт политики…» и указать файл. Потом в этом файле найти переменную «SeRemoteInteractiveLogonRight» и её значение.

Так-же есть параметр, противоположный по значению - SeDenyRemoteInteractiveLogonRight. Строка, содержащая имена пользователей/групп, которым запрещён вход на сервер терминалов. Значения там хранятся в виде нормального текста, а не идентификаторов (по крайней мере в Windows Server 2016 и 2019).

Подключение к консоли виртуальной машины Hyper-V по RDP

xfreerdp /w:1600 /h:900 /kbd:0x00000409 /bpp:16 /audio-mode:2 /drive:media,/mnt/storage/transit /network:broadband /u:admin /p:password +fonts /cert-ignore +clipboard /vmconnect:3B07261E-3616-48BD-AEC9-CDD20E168699 /port:2179 /v:aaa.bbb.ccc.ddd

На брандмауэре с Hyper-V должен быть открыт порт 2179.

3B07261E-3616-48BD-AEC9-CDD20E168699 - VMID

aaa.bbb.ccc.ddd - IP Hyper-V

PuTTY псевдографика, русские буквы

Проблема:

Два сервера с CentOS 6. На один, при входе с PuTTY, русские буквы и псевдографика показываются нормально, на другом - нет. Настройки PuTTY одинаковые для обеих серверов.

Решение:

В файле «/etc/sysconfig/i18n», на том сервере, в котором псевдографика и русские буквы отображаются нормально, параметр LANG установлен в «ru_RU.UTF-8».

Задать для пользователя время входа

net user user1 /time:Monday-Sunday,04-24

Разрешает вход пользователю «user1» с понедельника по воскресенье, с 4-х до 24-х часов.

Скрипт для создания цикла снимков для Hyper-V Windows 2008 R2

Задача:

- Создавать снимки виртуальной машины из планировщика задач (например, ежедневно).

- Ограничить количество создаваемых снимков.

- При достижении максимального количества снимков, удалять самый старый.

Получается «выталкиваемая» очередь снимков, где новые «выталкивают» старых.

Реализация:

Разрешить PowerShell исполнять скрипты (по умолчанию - отключено):

Запустить PowerShell с правами администратора, ввести команду:

Set-ExecutionPolicy RemoteSigned

или

Set-ExecutionPolicy Unrestricted

или совсем кардинально

Set-ExecutionPolicy Bypass

Скрипт: SnapshotCreateDelete

В конце скрипта - вызов функции LoopSnapshot с именем виртуальной машины и максимальной «очередью» снимков.

Запускать с правами администратора (в планировщике задач - с наивысшими правами):

powershell c:\scripts\snapshotcreatedelete.ps1

Названия снимков, созданных скриптом начинаются с «Automatic created - ». Скриптом обрабатываются только снимки, имя которых начинается с этой фразы. Созданные вручную снимки, не удаляются и не включаются в очередь.

Подключение к сеансу пользователя терминалов в Windows Server 2016

Разрешить подключение в политиках, запустить:

gpedit.msc

«Конфигурация компьютера»,

«Административные шаблоны»,

«Компоненты Windows»,

«Службы удалённых рабочих столов»,

«Узел сеансов удалённых рабочих столов»,

«Подключения»,

включить параметр «Устанавливает правила удалённого управления для пользовательских сеансов служб удалённых рабочих столов» и установить его в «Полный контроль без разрешения пользователя».

Запустить командную строку от Администратора, вывести список подключенных пользователей:

C:\Windows\system32>quser ПОЛЬЗОВАТЕЛЬ СЕАНС ID СТАТУС БЕЗДЕЙСТВ. ВРЕМЯ ВХОДА >oleg rdp-tcp#0 2 Активно . 25.12.2016 15:38 user1 rdp-tcp#1 3 Активно . 25.12.2016 15:49

Увидеть ID нужного сеанса (для user1 = 3), указать его в параметре shadow

mstsc /shadow:3 /control /noConsentPrompt

Чтобы дать возможность подключения пользователю с обычными правами:

- Создать группу AllowRDSShadow

- Поместить в группу пользователе, которым нужно дать возможность входа к другим пользователям

- выполнить:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName="RDP-Tcp") CALL AddAccount "COMPUTER_NAME\AllowRDSShadow",2

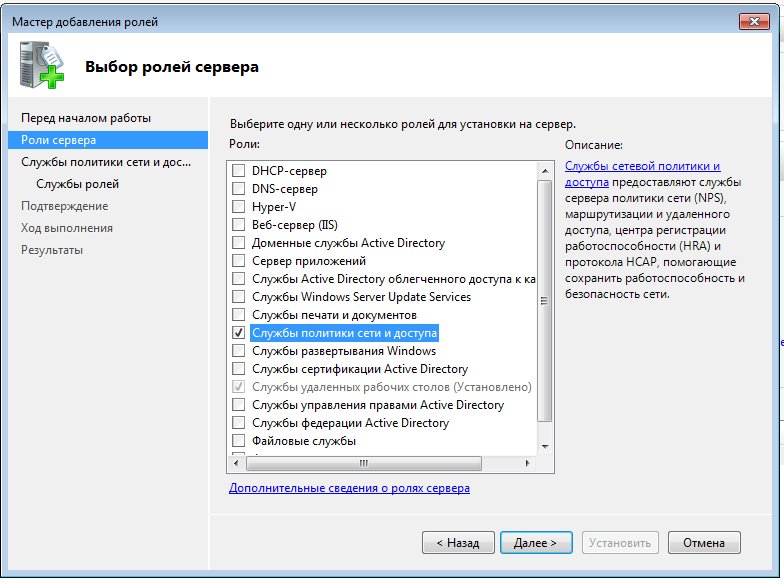

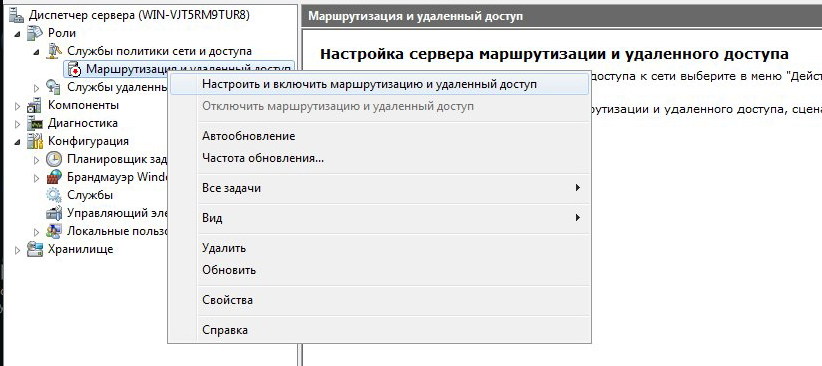

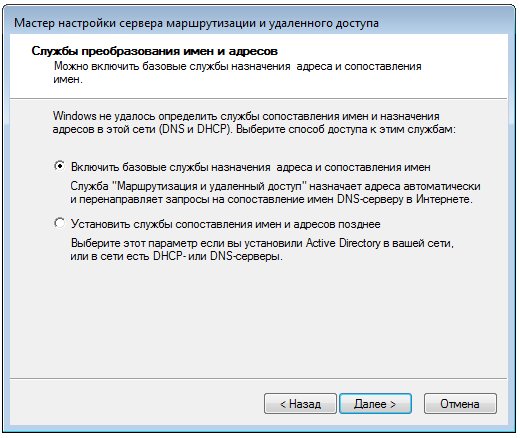

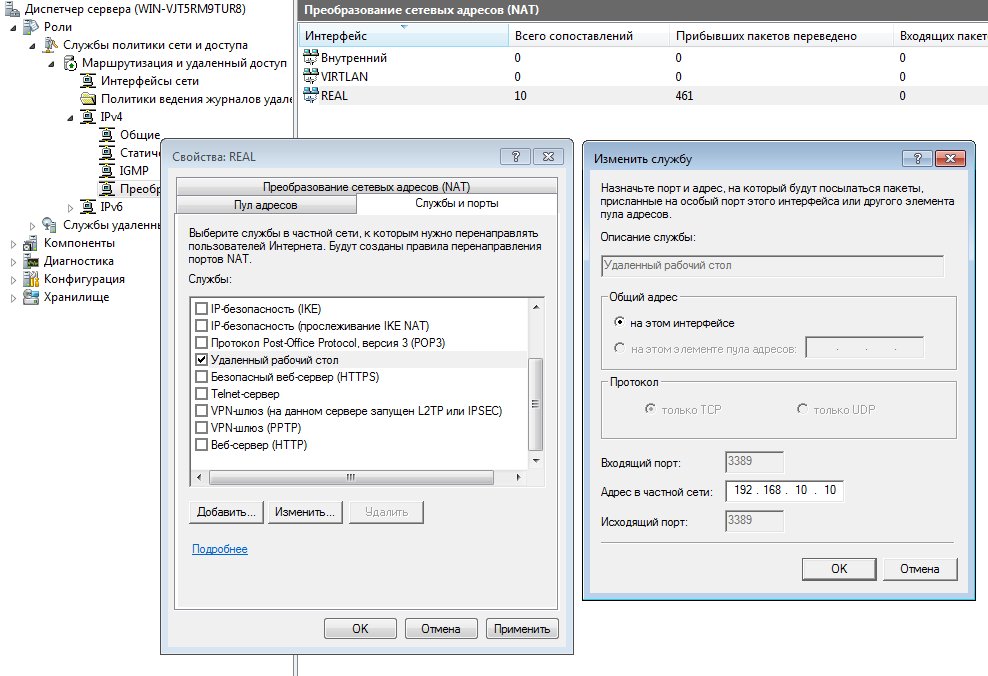

Настройка маршрутизации на хосте с Hyper-V Windows 2008 для виртуальной сети

(или для реальной частной сети)

Сетевые интерфейсы на хосте:

REAL - Интерфейс, подключенный к интернет.

VIRTNET - Интерфейс виртуальной сети с параметрами IP = 192.168.10.1 (данный адрес является адресом шлюза для виртуальных машин), маска = 255.255.255.0.

Виртуальным машинам выделяются адреса из диапазона 192.168.10.2 - 192.168.10.254 с маской 255.255.255.0.